NFT 借贷平台 XCarnival 被盗3000 ETH 事件分析

NFT借贷平台@XCarnival_Lab大约7个小时之前被黑了,至少有3000个$ETH (约380万美元)被盗。下面是该事件的简要分析:

该NFT借贷平台的合约有个bug:作为抵押品的NFT在取出后,其orderID仍然可用,可以此申请贷款。

有三个相关合约: xETH, 钱在这里main.https://etherscan.io/address/0xb38707e31c813f832ef71c70731ed80b45b85b2d……

xNFT, NFT管理器. https://etherscan.io/address/0xb14b3b9682990ccc16f52eb04146c3ceab01169……

P2Controller, 很多借贷限制条件的验证者.

黑客 https://etherscan.io/address/0xb7cbb4d43f1e08327a90b32a8417688c9d0b800a… 从Tornado中拿出了干坏事的启动资金. 然后在OpenSea上购买了 #BAYC 5110。

他部署了一个总控合约 0xf706…ca8d https://etherscan.io/address/0xf70f691d30ce23786cfb3a1522cfd76d159aca8d……, 该合约生成了很多用来当女巫用同一个NFT进行借贷的马仔合约,比如0x5338…3714 https://etherscan.io/address/0x53386a82e55202a74c6d83c7eede7a80ba553714…….

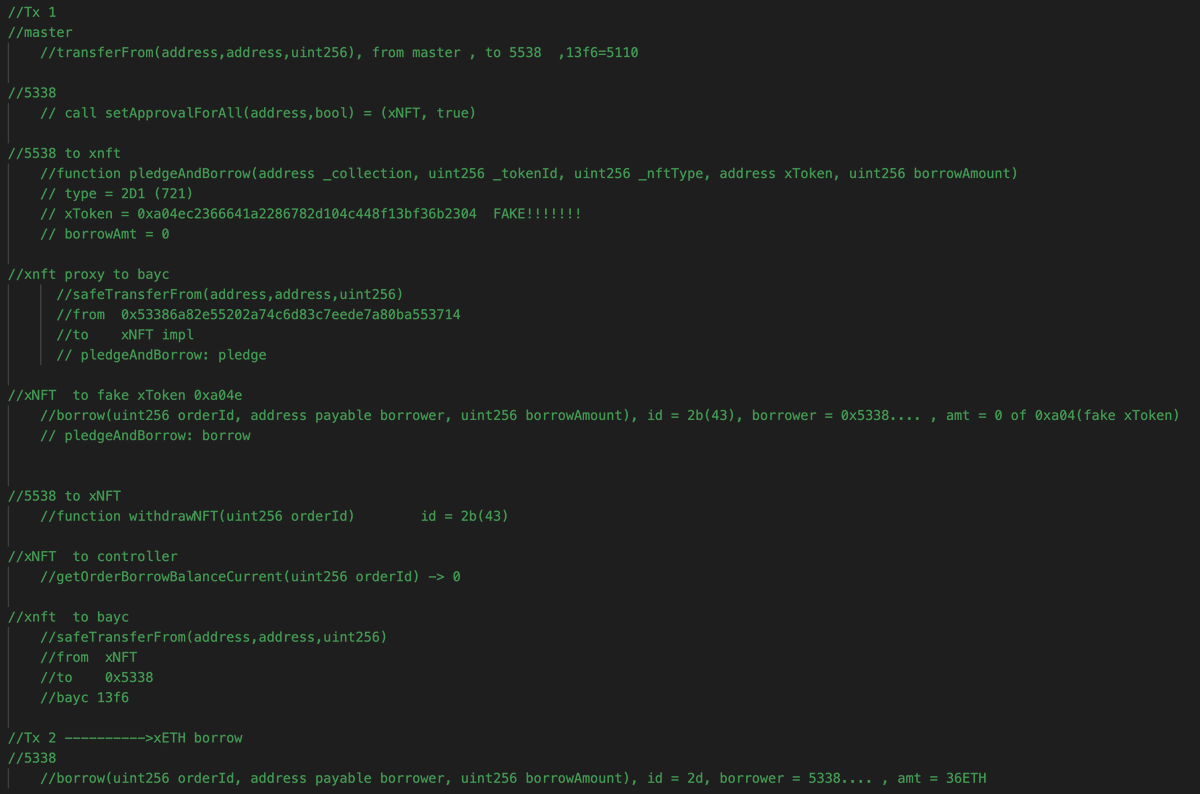

首先,总控将BAYC转给某个马仔(以0x5338为例)。马仔然后调用xNFT中的pledgeAndBorrow()函数(抵押并贷款),抵押品为BAYC,但什么也没贷(贷款为一个总控部署的假xToken合约,数量为0)。本步骤生成了一个orderID(43)。

本Tx中可以看到这些过程,不过只有internal transaction。如果想详细解读得自己深挖调用栈。

马仔5338然后取出刚才抵押的NFT,并还给总控。总控再把NFT给别的马仔。如此左手倒右手循环,黑客搞出了几十个orderID,之后可作为借款凭证。而有bug的xNFT并没有在取出抵押物后撤销凭证orderID。

下一步,总控让所有马仔依次从xETH合约里借钱。攻击完成。黑客用空气借走了真金白银(NFT抵押品早就取出了)。这是其中一个tx。

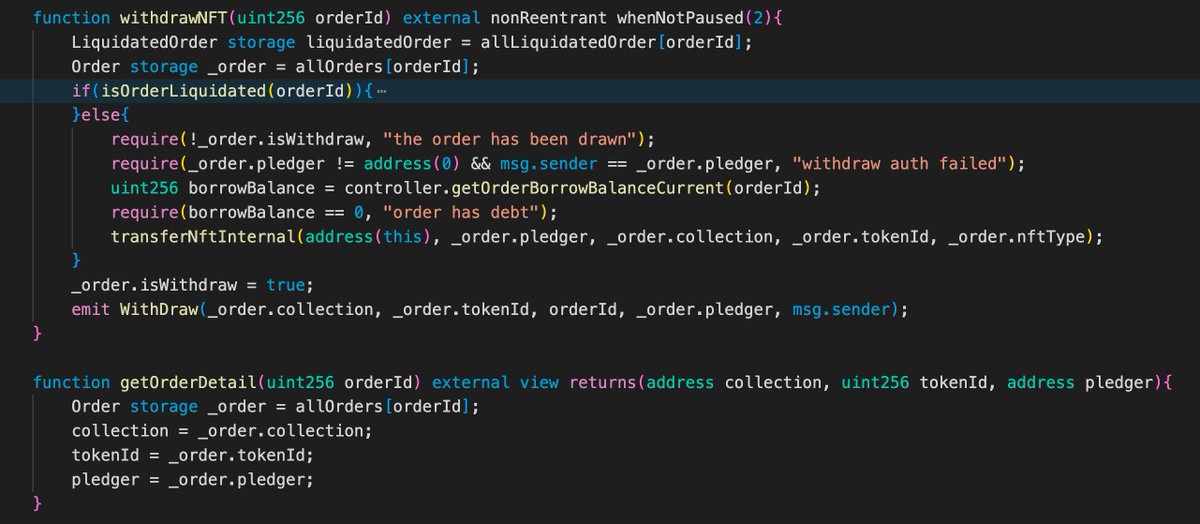

上面的是大概过程。再来看下细节。在xNFT合约中,withdrawNFT()并咩有在取出后消除orderID。当P2controller调用getOrderDetail()时还是能取到这个ID。

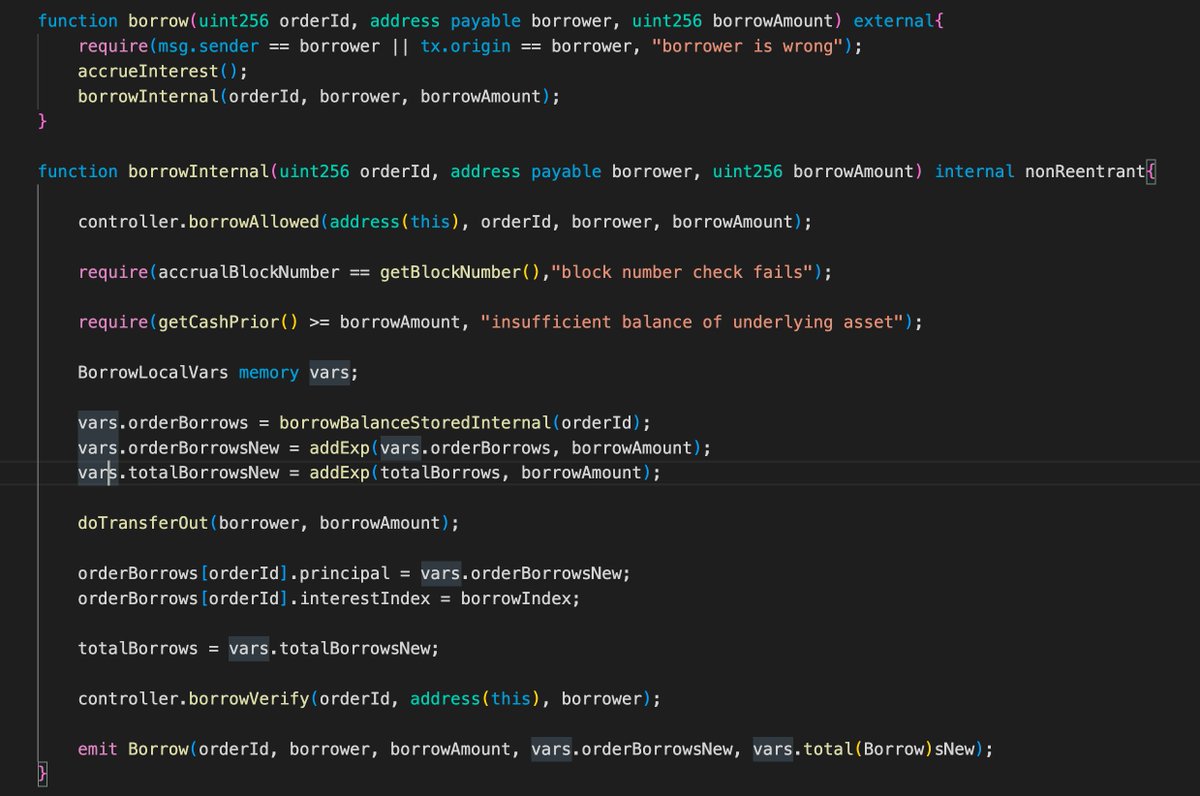

在xETH中,borrow()会调用borrowInternal()然后调用controller.borrowAllowed() 来验证orderID是否有效。

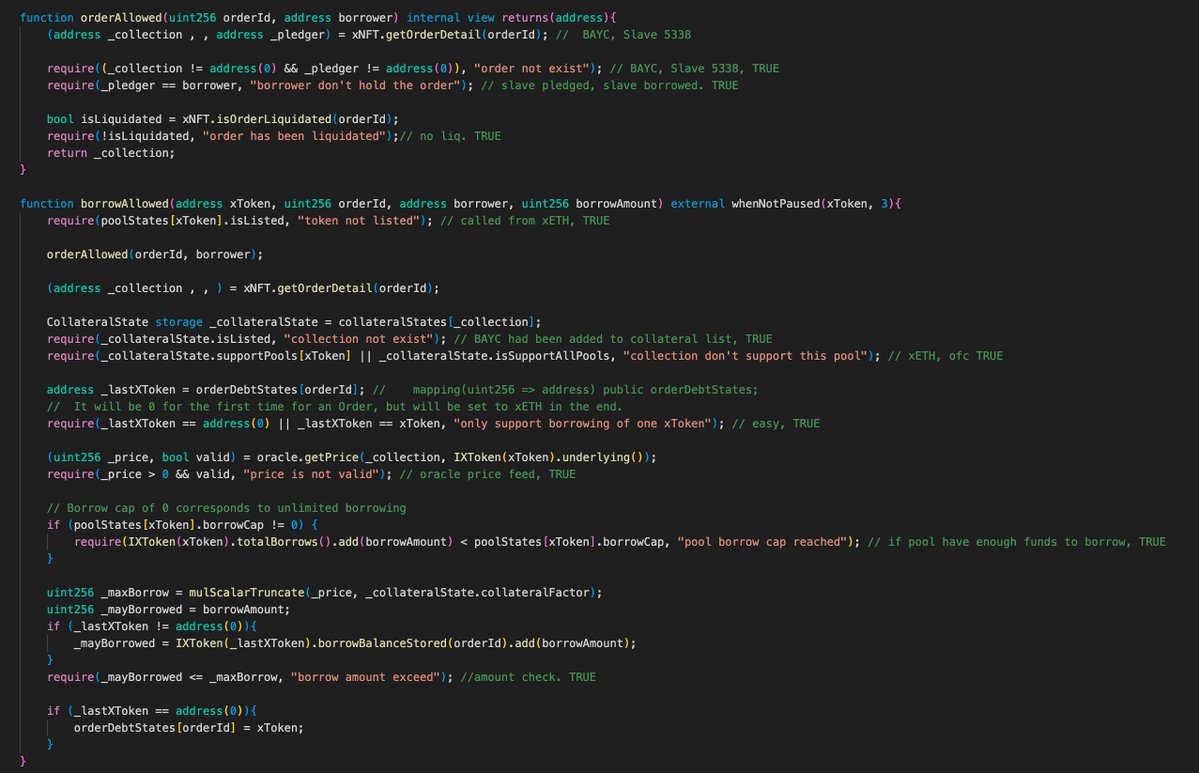

这个是P2controller的borrowAllowed() 函数。首先会问xNFT.getOrderDetail(),这个肯定过。还有其他各种限制,但没有一个好使,我在代码评论中有分析。 注:黑客之所以要多个马仔合约是因为这里最下面有一个对单个orderID的借贷数量的限制。

总结:抵押物在取出后还有效,这是一个非常简单粗暴肤浅的合约bug。 下面这张图是这些错综复杂的内部调用的清晰的调用栈。想不借助工具裸眼分析如果看麻了可以参考下图。

声明:本文由入驻金色财经的作者撰写,观点仅代表作者本人,绝不代表金色财经赞同其观点或证实其描述。

提示:投资有风险,入市须谨慎。本资讯不作为投资理财建议。

24小时热文

无声之处等惊雷:Web3 Social的机遇与使命

无声之处等惊雷:Web3 Social的机遇与使命AC Capital Research

AI能代替人类交易吗?

AI能代替人类交易吗?道说区块链

Sonne Finance 攻击分析

Sonne Finance 攻击分析ZAN Team

3EX“AI交易大师扶持计划”引爆AI交易革命:马来西亚首场AI交易大师分享会反响热烈

3EX“AI交易大师扶持计划”引爆AI交易革命:马来西亚首场AI交易大师分享会反响热烈3EX AI交易平台

加密空投「常态化」是泡沫还是价值发现

加密空投「常态化」是泡沫还是价值发现金色精选

Arweave 与 AR.IO:AO 背后的两个 DePINs

Arweave 与 AR.IO:AO 背后的两个 DePINsPermaDAO

Bittensor:AI + 区块链赛道龙头 让人工智能去中心化

Bittensor:AI + 区块链赛道龙头 让人工智能去中心化PolkaWorld

- 寻求报道

金色财经APPiOS & Android

金色财经APPiOS & Android- 加入社群

Telegram - 意见反馈

- 返回顶部

- 返回底部